数据结构

OD

元宇宙

ddos

测试工程师

点图层

USB

PHP设计模式

数维杯

自动驾驶

html静态网页制作

定时器

LED

动态背景

CAPL

NOIP

管理微信小程序登录态

中断

延迟

清华大学

隐私计算

2024/4/11 22:40:20隐私计算加速崛起,这份技术趋势白皮书揭示了什么?

去年9月1日,历经三次审议修改的《数据安全法》终于正式实施,也让数据安全领域的关键技术--隐私计算彻底火了,引起社会各界的广泛关注。

有人认为隐私计算如今是多光环加持,如张弦之箭,正开启属于它的时代。Gartner甚至…

[阅读笔记] 机器人隐私保护研究综述 ICRA - Enhancing Privacy in Robotics via Judicious Sensor Selection

🤖【阅读笔记】Enhancing Privacy in Robotics via Judicious Sensor Selection 🙋♂️张同学 📧zhangruiyuanzju.edu.cn 有问题请联系我~ 🧑🦯目录呀🤖【阅读笔记】Enhancing Privacy in Robotics via…

国家数据局正式揭牌,隐私计算助力数据要素流通共享

2023年10月25日,国家数据局在京正式揭牌。根据中共中央、国务院印发的《党和国家机构改革方案》,国家数据局负责协调推进数据基础制度建设,统筹数据资源整合共享和开发利用,统筹推进数字中国、数字经济、数字社会规划和建设等。 多…

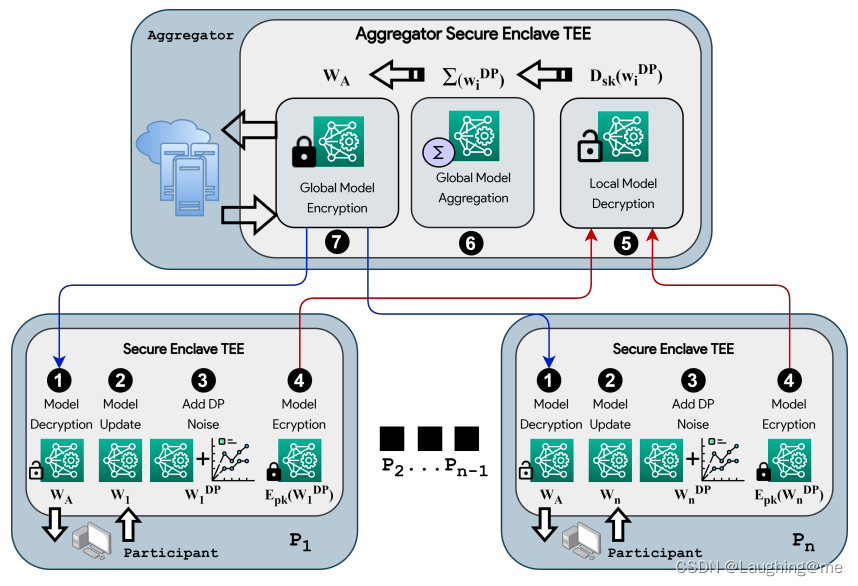

隐私计算-TEE执行环境

一、TEE 的定义

论述完 TEE 的概念后,接下来进一步解析 TEE 的深层定义。目前对于 TEE 的定义有很多种形式,针对于不同的安全性需求和平台,TEE 的定义也不尽相同,但在所有 TEE 的定义中都会包含两个最关键的点:独立执…

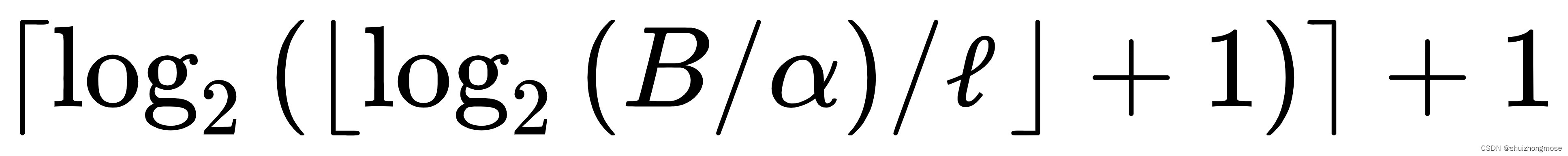

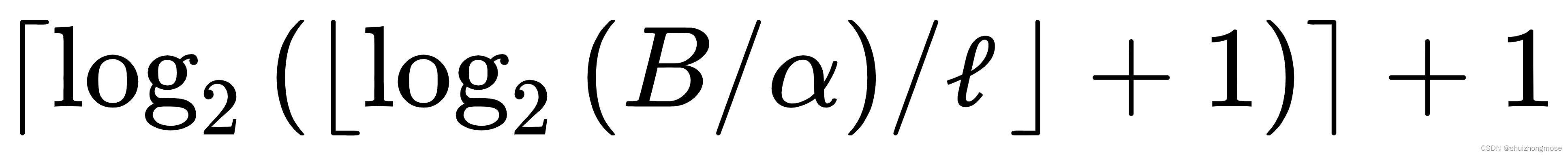

1-8 隐语小课|私有信息检索(PIR)及其应用场景

“隐语”是开源的可信隐私计算框架,内置 MPC、TEE、同态等多种密态计算虚拟设备供灵活选择,提供丰富的联邦学习算法和差分隐私机制 开源项目

github.com/secretflow

gitee.com/secretflow 前言

欢迎来到小剧场全新系列节目「隐语小课」!本…

【networkx全教程】python DAG有向无环图 包含 edge 边缘标注text教程

1 基础教程

常用网站: 官方文档Github (latest development)NetworkX官方介绍:

登录后复制

NetworkX (NX) is a Python package for the creation, manipulation, and

study of the structure, dynamics, and functions of complex networks.<https://networkx.lanl.go…

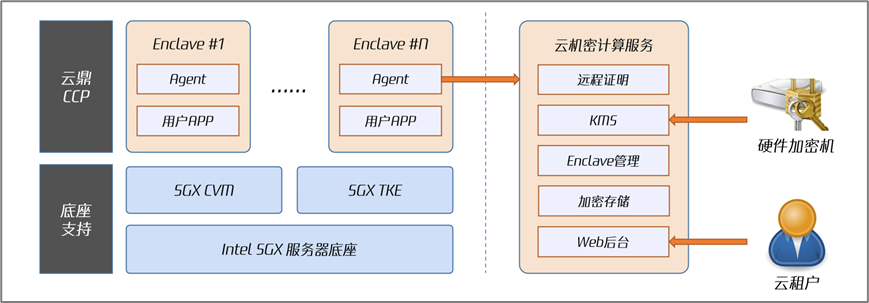

可信计算的算法和解决方案和实践过程示例,阿里云可信计算的实施过程

可信计算的算法和解决方案

有以下几种: 1. 受信任平台模块 (Trusted Platform Module, TPM):TPM 是一种硬件安全模块,它可以生成和存储加密密钥,并提供安全的随机数生成、密钥管理、数字签名和身份验证等功能。TPM 可以与操作系统…

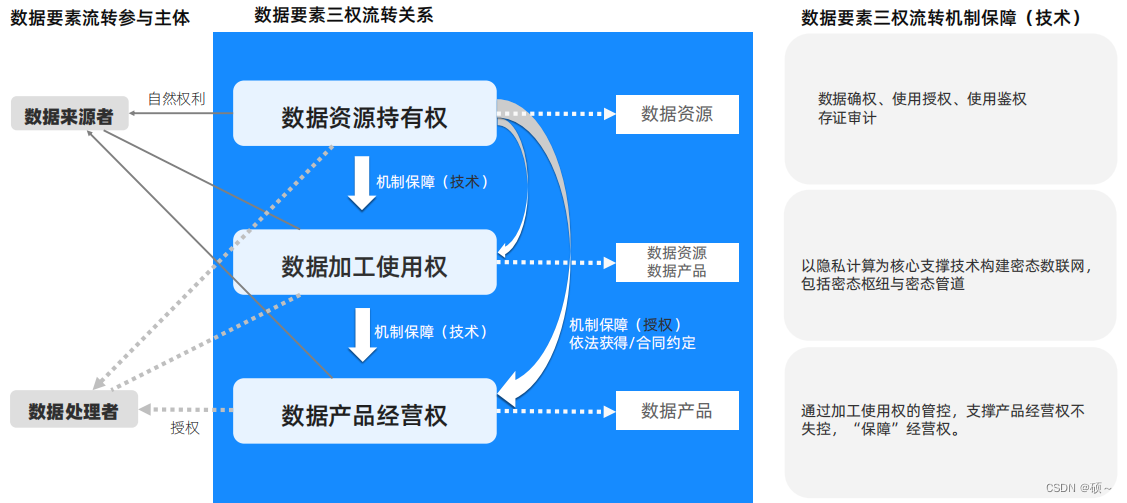

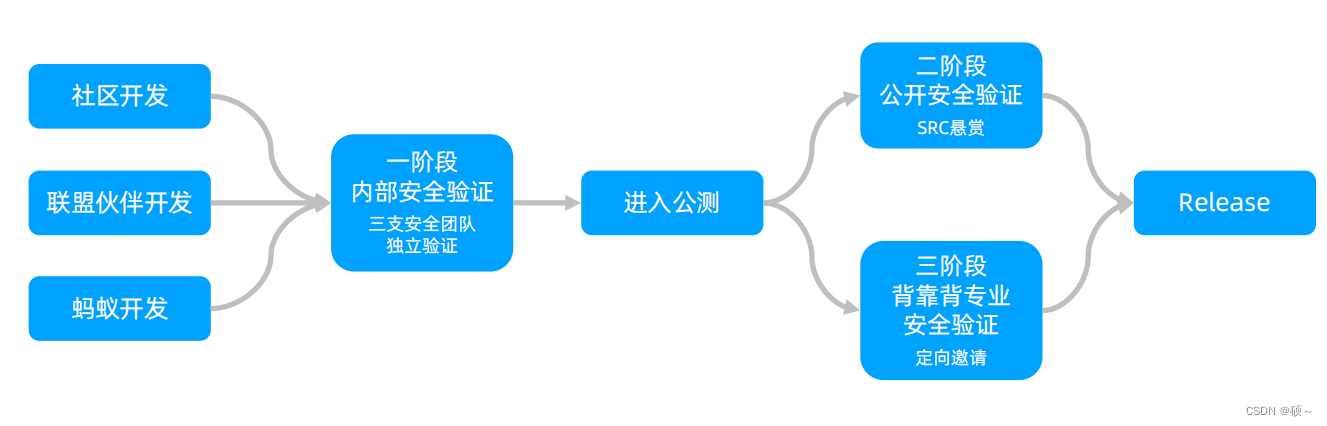

隐语笔记2 —— 隐私计算开源如何助力数据要素流通

数据生命周期

数据流转链路主要包括:采集、存储、加工、使用、提供、传输

数据要素外循环是构建数据要素市场的核心 数据外循环中的信任焦虑 三个代表性问题:

不可信内部人员不按约定使用用户隐私泄漏

数据权属问题 解决方案:从主体信任…

【隐私计算实训营006隐语PIR介绍及开发实践】

1. 隐语实现PIR总体介绍

隐匿查询(Private Information Retrieval PIR)定义

按服务器数量分类 单服务器方案(Single Server)多服务器方案(Multi-Server) 按查询类型分类 Index PIRKeyword PIR

隐语目前…

中国信通院权威认可!腾讯云机密计算平台应用入选“星熠”案例

近日,由中国信息通信研究院安全研究所主办的首届“数据安全共同体计划成员大会”在京召开,会上正式公布2022年数据安全“星熠”案例评选结果。腾讯云申报的《企业HR机密信息的大数据隐私计算应用案例》项目,成功入选“隐私计算技术应用优秀案…

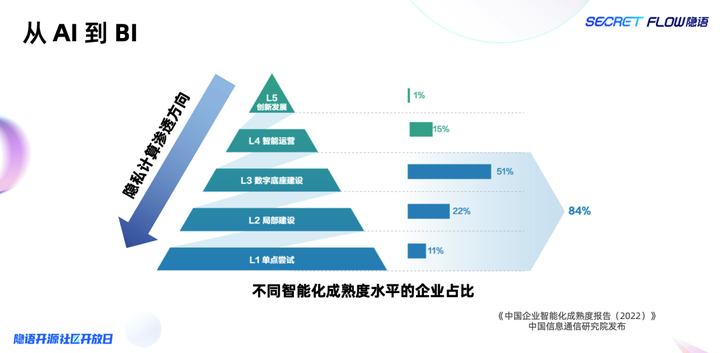

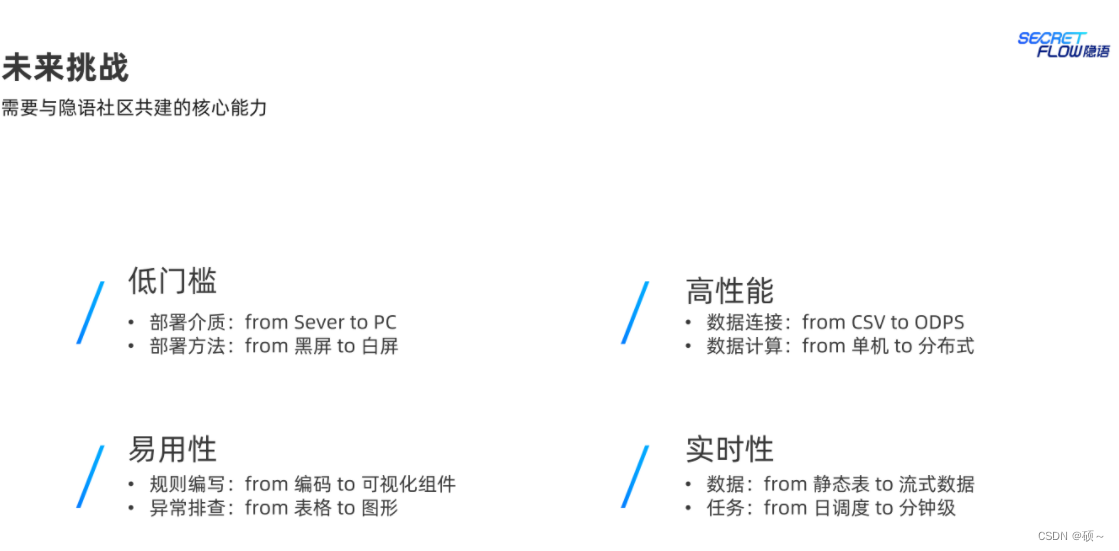

从AI到BI:隐语SCQL深度解读(附视频)

3月29日,“隐语开源社区开放日”活动顺利举办。当天隐语社区正式开源SCQL引擎,在工业界首次实现了隐私数据从Al到BI分析,是隐语走向易用的重要一步!下文为隐语框架负责人王磊在活动现场的分享内容。 我们知道,在隐私计算目前应用较多的场景中,无论是风控场景的LR、XGB,还…

Centos8下源码编译安装运行Primihub

参考文献

PrimiHub 本地编译启动How to install Bazel on CentOS 8 Linux or Redhat 8/7

编译启动步骤

由于历史原因,服务器是Centos8操作系统,所以源码编译异常的麻烦。特此记录如下。

采用源码编译方式可以在一步步的运行过程中对整个流程进行深刻…

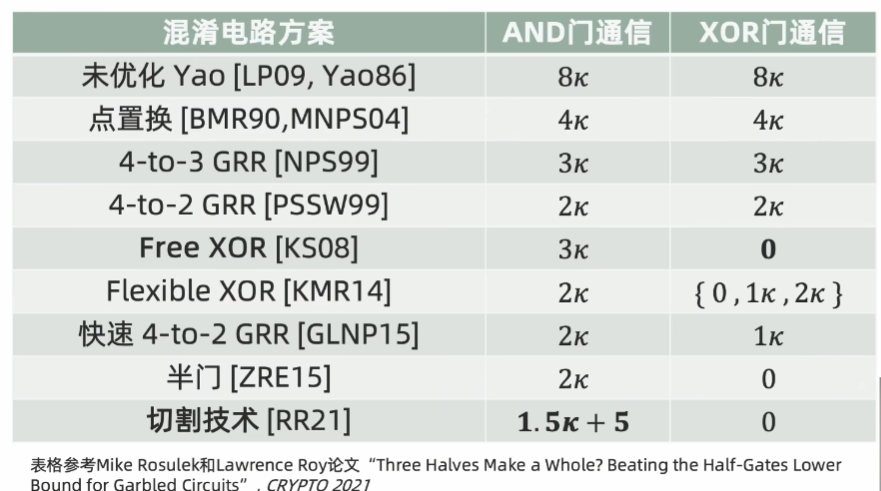

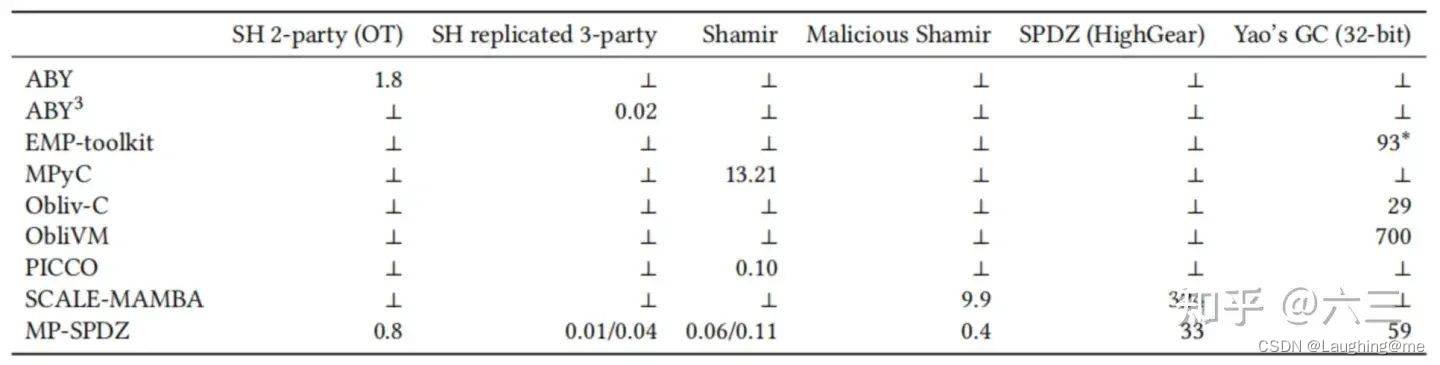

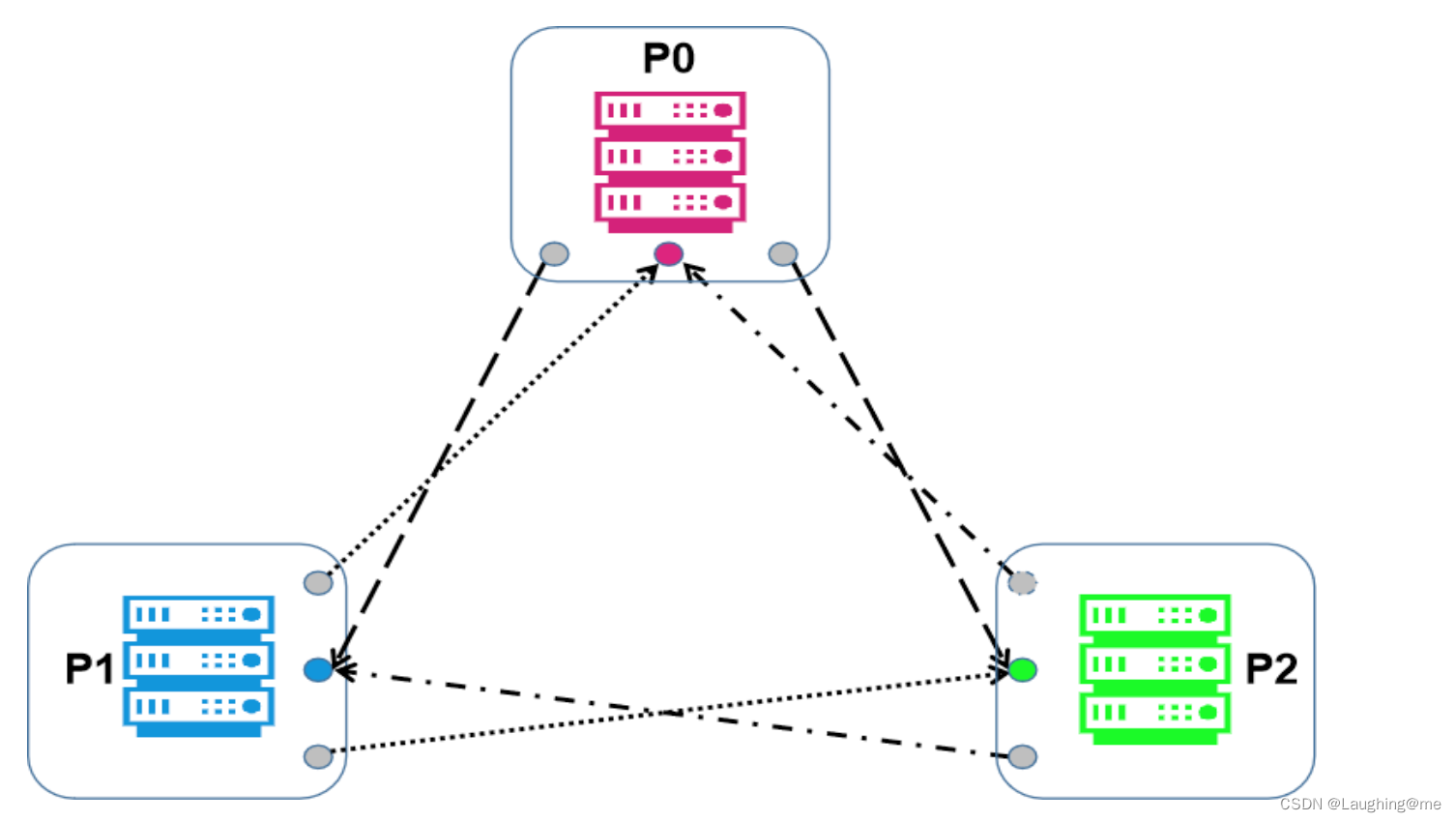

隐私计算-多方安全计算

一、多方安全计算简介

多方安全计算(MPC:Secure Muti-Party Computation)理论是姚期智先生为解决一组互不信任的参与方之间在保护隐私信息以及没有可信第三方的前提下协同计算问题而提出的理论框架。

多方计算的目标就是对一组计算的参与者…

Apache Calcite的解析与优化

关于 Apache Calcite 的简单介绍可以参考 Apache Calcite:Hadoop 中新型大数据查询引擎 这篇文章,Calcite 一开始设计的目标就是 one size fits all,它希望能为不同计算存储引擎提供统一的 SQL 查询引擎,当然 Calcite 并不仅仅是一个简单的 SQL 查询引擎,在论文 Apache Ca…

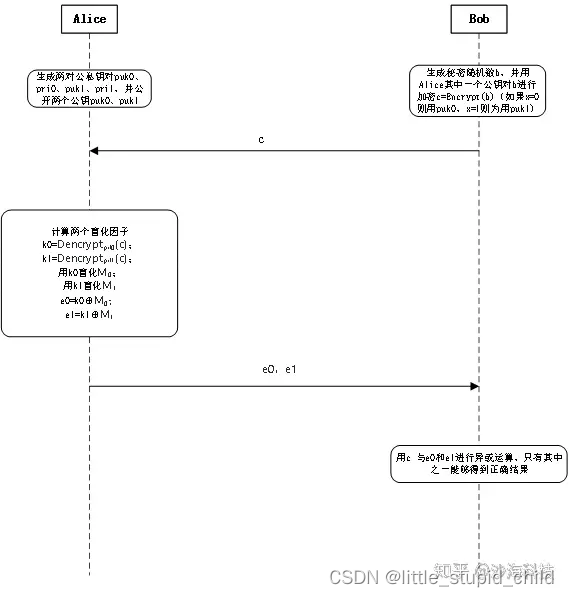

【密码学】【多方安全计算】不经意传输(Oblivious Transfer,OT)

文章目录 不经意传输(oblivious transfer)定义不经意传输的实例(1 out 2,二选一不经意传输)基于RSA的1 out 2 不经意传输疑问 不经意传输(oblivious transfer)定义

不经意传输(obli…

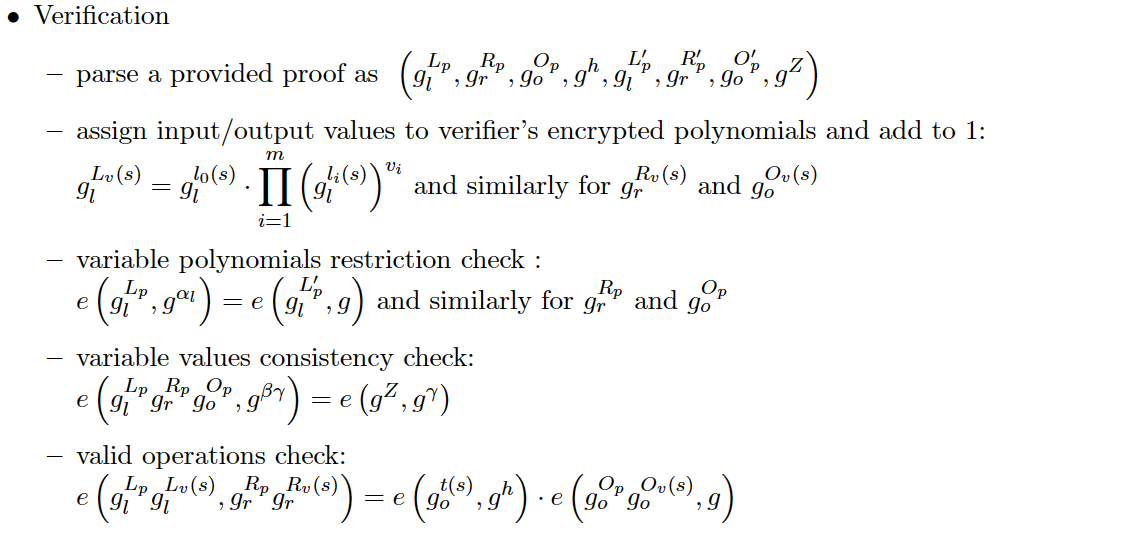

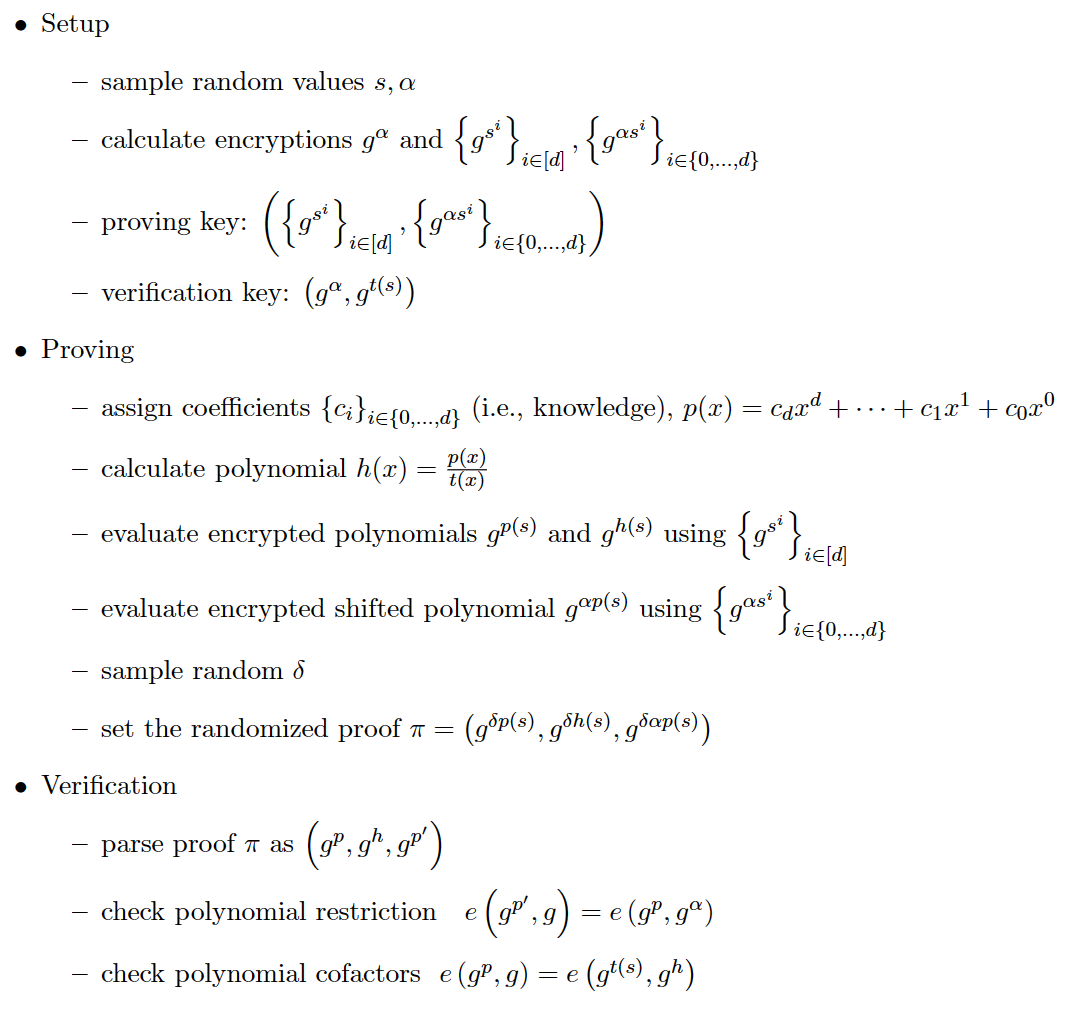

零知识证明(zk-SNARK)(一)

全称为 Zero-Knowledge Succinct Non-Interactive Argument of Knowledge,简洁非交互式零知识证明,简洁性使得运行该协议时,即便statement非常大,它的proof大小也仅有几百个bytes,并且验证一个proof的时间可以达到毫秒…

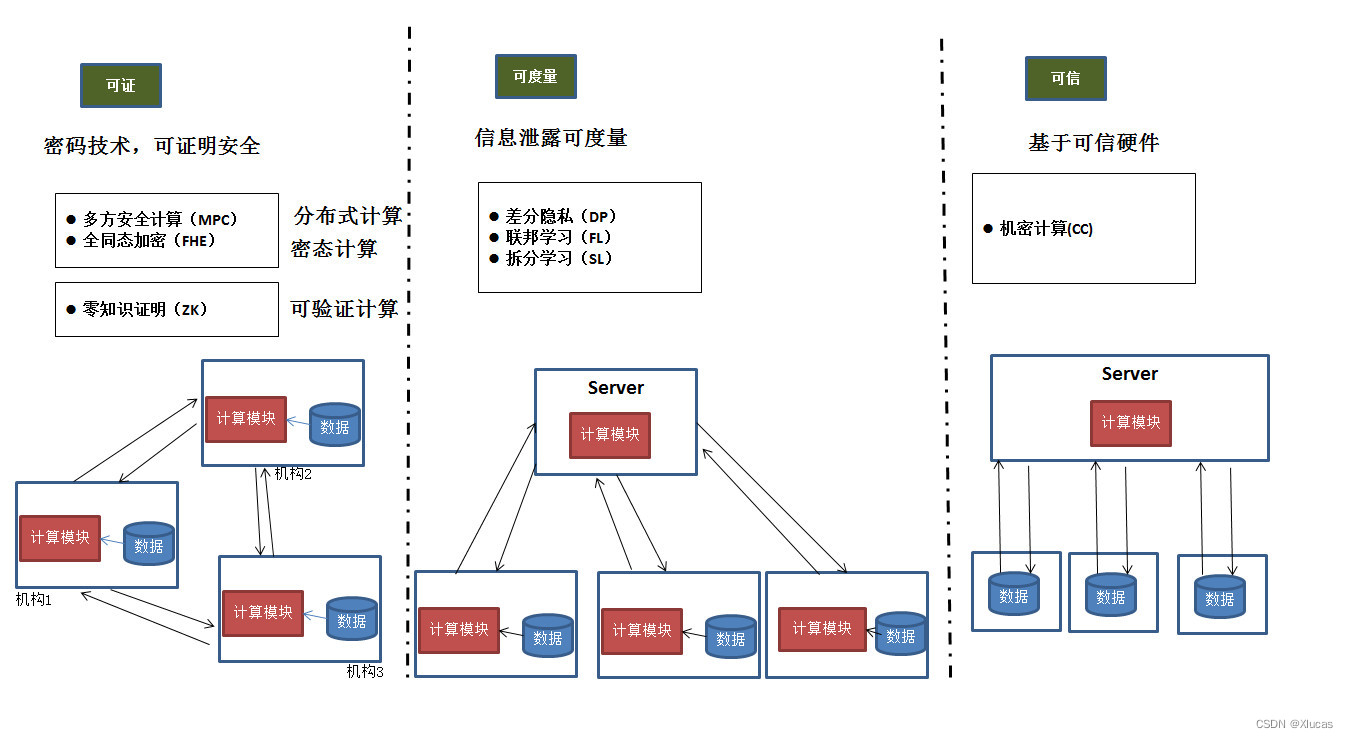

隐私计算的技术体系有哪些

随着各行各业的数字化转型发展,围绕数据的数字化应用如雨后春笋般出现,数据作为业务过程的重要产品,数据作为一种资源、生产要素或商品,越来越得到大家的重视,同时,数据只有在交易流通中才能体现出价值,但需要数据安全的支撑。数据作为数字经济的生产要素之一,具有四方…

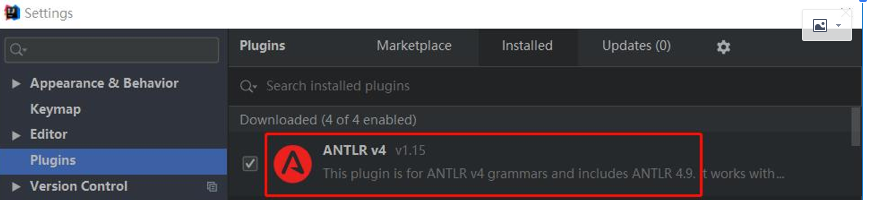

通过SQL操作Excel(基于Python + Antlr实现)

ANTLR工具本身是用JAVA语言编写的,想要在Python环境中使用,需要进行简单的环境准备,参考:Python中使用Antlr4的环境准备

实现功能 创建数据库:通过create database语句创建一个excel文件创建表:通过create table语句新增一个sheet删除表:通过drop table语句删除指定的s…

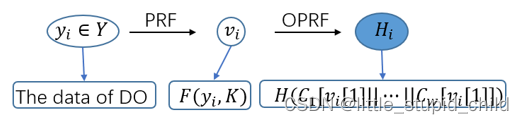

PSI算法经典论文算法概述

文章目录 什么是隐私求交PSIPSI协议分类PSI算法的分类基于哈希函数的PSI算法基于不经意传输(OT)的 PSI算法基于GC的PSI算法基于公钥加密的PSI算法基于DH的PSI算法基于RSA盲签名的PSI算法基于同态加密的PSI算法 基于差分隐私的PSI算法 总结参考文献 什么是…

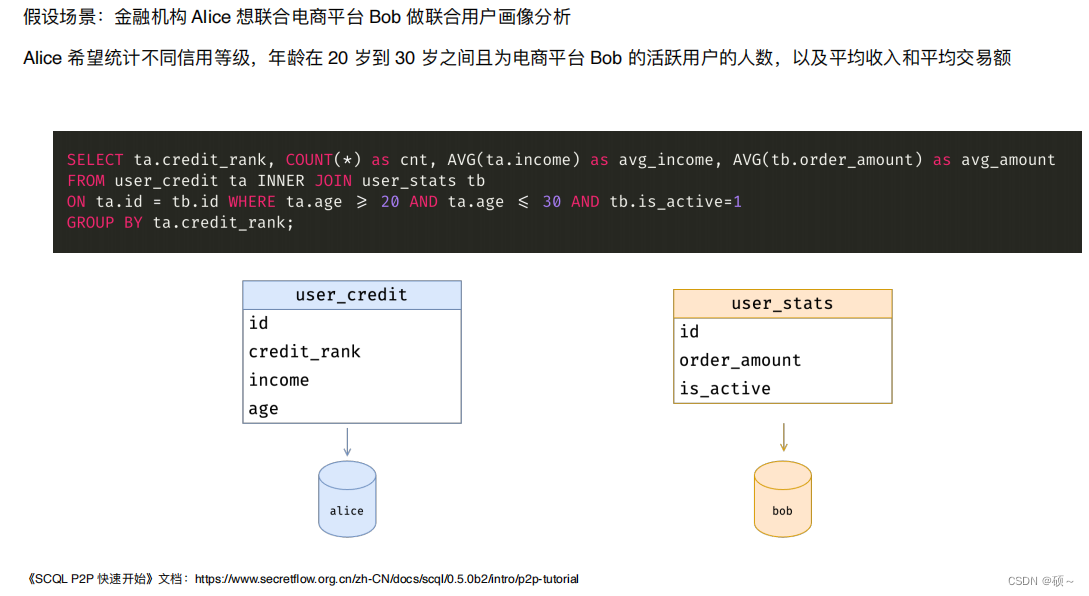

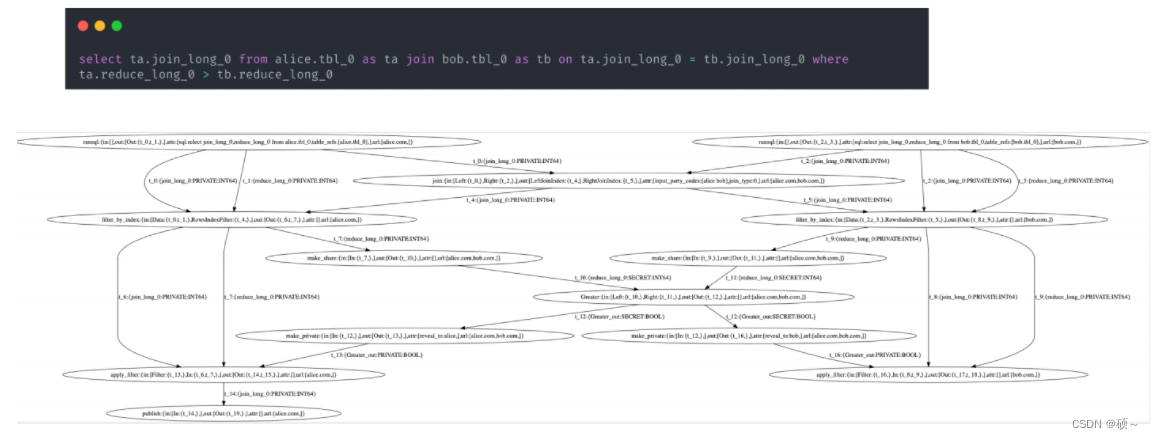

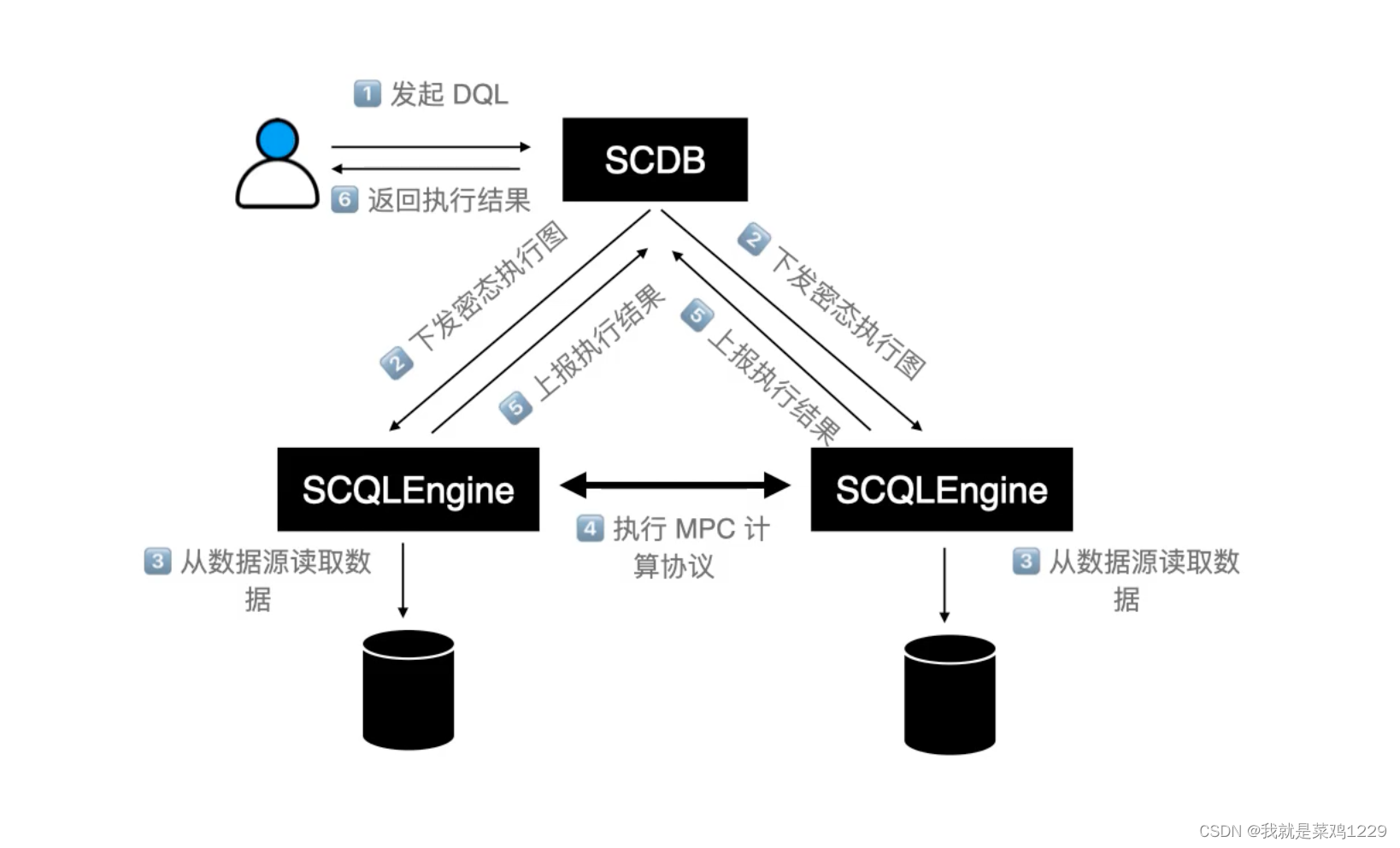

隐私计算实训营学习八:隐语SCQL的开发实践

文章目录 一、SCQL使用集成最佳实践1.1 SCQL使用流程1.2 SCQL部署1.3 SCQL使用示例 二、SCQL工作原理三、使用SecretNote上手体验SCQL 一、SCQL使用集成最佳实践

1.1 SCQL使用流程

SCQL使用: SCQL 开放 API 供⽤户使⽤/集成。可以使⽤SCDBClient上⼿体验(类似与My…

隐私计算实训营学习九:隐语多方安全计算在安全核对的行业实践

文章目录 一、业务背景:安全核对产生的土壤二、产品方案:从试点到规模化的路三、技术共建:与隐语的共同成长 一、业务背景:安全核对产生的土壤

业务背景:很多粗放使用数据的方式被新出台的法律法规所规范,…

Antlr4 语法解析器(下)

Antlr4 的两种AST遍历方式:Visitor方式 和 Listener方式。

Antlr4规则文法: 注释:和Java的注释完全一致,也可参考C的注释,只是增加了JavaDoc类型的注释;标志符:参考Java或者C的标志符命名规范,针对Lexer 部分的 Token 名的定义,采用全大写字母的形式,对于parser rule…

隐私计算一体机,金融大数据规模商用的催化剂

一股隐私计算的浪潮正席卷金融行业。

银行通过隐私计算引入外部不动产数据,与行内贷款企业的时点贷款余额、注册资本等数据联合建立企业贷中预警监测模型,提升银行风险监测业务能力;银行利用联邦学习与互联网公司的客户特征数据完成联合建模…

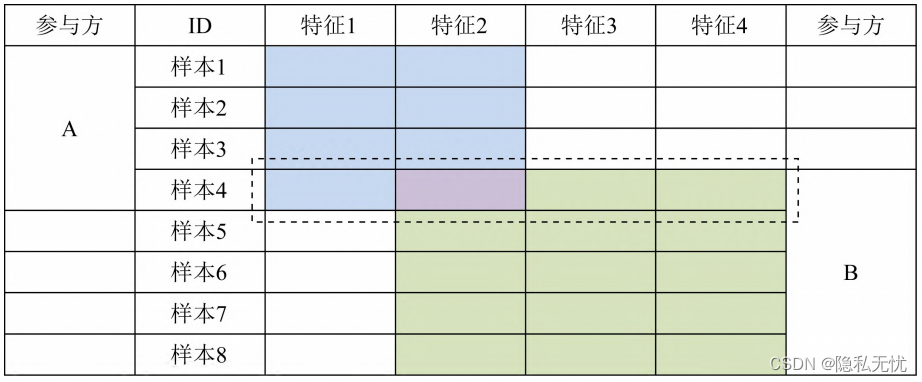

隐私计算实训营学习七:隐语SCQL的架构详细拆解

文章目录 一、SCQL Overview1.1 SCQL背景1.2 SCQL Overview 二、SCQL CCL三、SCQL架构 一、SCQL Overview

1.1 SCQL背景

SCQL:属于隐私计算BI范畴,允许多个互不信任参与方在不泄露各自隐私数据的条件下进行联合数据分析。 如下数据在不同机构…

【隐私计算实训营007——隐语SCQL的架构详细拆解】

1.SCQL Overview

SCQL属于隐私保护的BI。

1.1 对于安全聚合查询语言的两种常见的技术方案 1.2 SCQL系统组件

SCDB 部署在可信第三方,负责将query翻译成密态执行图,下发给SCQLEngine,本身不参与计算 SCQLEngine 部署在数据参与方ÿ…

[阅读笔记] 2019 ICRA - Coordinated multi-robot planning while preserving individual privacy

🛣[阅读笔记] 2019 ICRA - Coordinated multi-robot planning while preserving individual privacy 本文介绍了一种隐私保护的协作多机器人路径规划方法,使用了安全计算几何、混淆电路、同态加密等密码学技术,实现了在不共享🙅&a…

本文解释一下安全多方计算技术是如何在不泄露两个机器人未来路径的基础上实现对碰撞预测的

本文解释一下安全多方计算技术是如何在不泄露两个机器人🤖未来路径的基础上实现对碰撞💥预测的 本文是对 2019 ICRA - Coordinated multi-robot planning while preserving individual privacy 中算法的详细解释 文章的解读在 [阅读笔记] 2019 ICRA - Co…

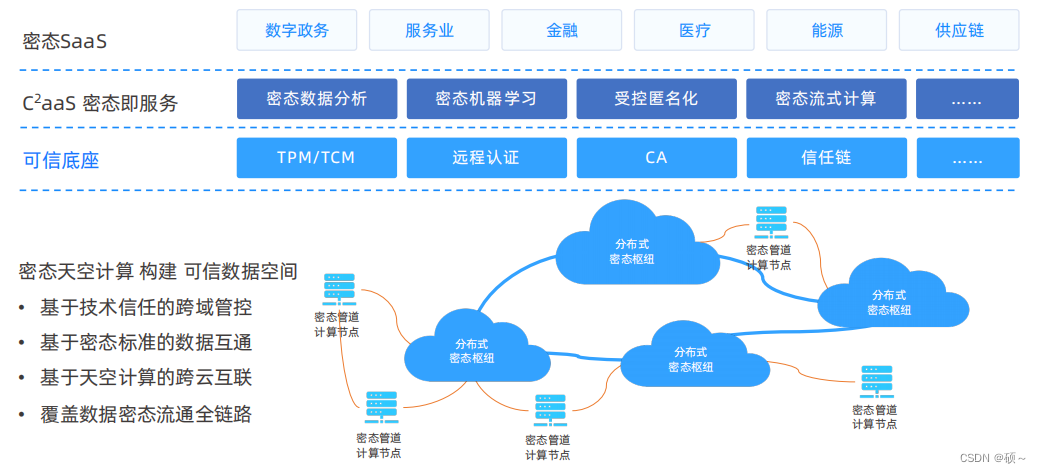

隐私计算实训营学习一:数据可信流通,从运维信任到技术信任

文章目录 一、数据可信流通二、数据可信流通的技术信任基础三、技术信任开启数据密态时代,保障广域数据可信流通 一、数据可信流通

可信数据流通体系:数据二十条第一次明确提出可信流通,建立数据来源可确认、使用范围可界定、流通过程可追溯…

【密码学】【安全多方计算】浅析隐私求交PSI

文章目录 隐私求交的定义隐私求交方案介绍1. 基于DH的PSI方案2. 基于OT的PSI方案3.基于OPRF的PSI方案 总结 隐私求交的定义

隐私集合求交使得持有数据参与方通过计算得到集合的交集数据,而不泄露任何交集以外的数据信息。

隐私求交方案介绍

1. 基于DH的PSI方案

…

《Solidity 简易速速上手小册》第1章:Solidity 和智能合约简介(2024 最新版)

文章目录 1.1 Solidity 的起源和重要性1.1.1 基础知识解析1.1.2 重点案例:去中心化金融 (DeFi) 平台案例 Demo:简易借贷平台 1.1.3 拓展案例 1:NFT 市场案例 Demo:简易 NFT 市场 1.1.4 拓展案例 2:智能合约管理的投票系…

《隐私计算简易速速上手小册》第3章:隐私计算的法律与伦理(2024 最新版)

文章目录 3.1 数据保护法规概览3.1.1 基础知识3.1.2 重点案例:企业适应 GDPR3.1.3 拓展案例 1:国际公司处理多地法规3.1.4 拓展案例 2:小型创业公司的数据保护实践 3.2 隐私计算与伦理考量3.2.1 基础知识3.2.2 重点案例:数据隐私与…

隐语 Meetup 北京站|精彩时刻大盘点!新品发布、行业案例、专家解读......欢迎围观

“隐语”是开源的可信隐私计算框架,内置 MPC、TEE、同态等多种密态计算虚拟设备供灵活选择,提供丰富的联邦学习算法和差分隐私机制 开源项目

github.com/secretflow

gitee.com/secretflow 9月23日,隐语开源社区 Meetup 北京专场顺利举行&am…

SMCSQL:一种用于安全查询的联合数据库

摘要

在数据量不断膨胀的今天,但是因为隐私问题,在科学研究等方面的数据共享工作仍然进展缓慢。

本文提出了一种名为 PDN(Private Data Network)的用于多个互不信任的参与方之间的联邦数据库形式。在 PDN 中,用户将查询请求发送给一个名为诚实代理(Honest Broker)的中…

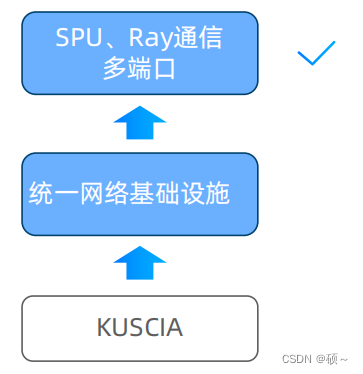

隐私计算实训营学习三:隐私计算框架的架构和技术要点

文章目录 一、隐语架构二、产品层三、算法层3.1 PSI与PIR3.2 Data Analysis-SCQL3.3 Federated Learning 四、计算层4.1 混合调度编译-RayFed4.2 密态引擎4.3 密码原语YACL 五、资源管理层六、互联互通七、跨域管控 一、隐语架构

1、完备性:支持多种技术࿰…

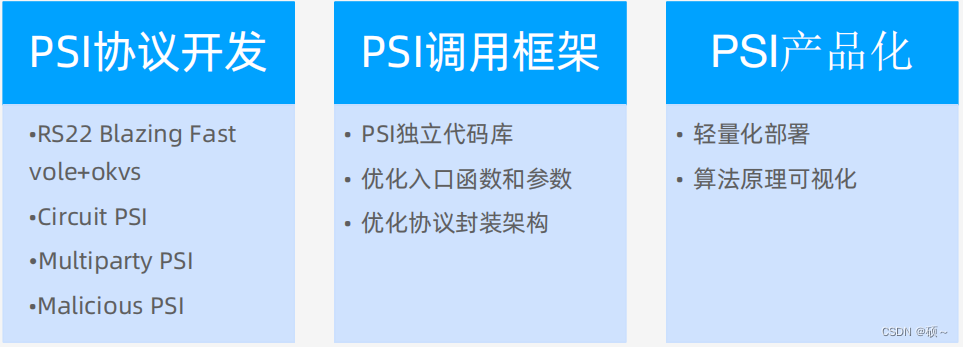

隐私计算实训营学习五:隐语PSI介绍及开发指南

文章目录 一、SPU 实现的PSI介绍1.1 PSI定义和种类1.1.1 PSI定义和种类1.1.2 隐语PSI功能分层 1.2 SPU 实现的PSI介绍1.2.1 半诚实模型1.2.2 PSI实现位置 二、SPU PSI调度架构三、Secretflow PSI开发指南四、隐语PSI后续计划 一、SPU 实现的PSI介绍

1.1 PSI定义和种类

1.1.1 …

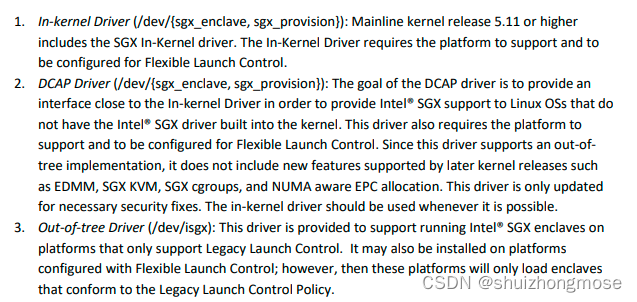

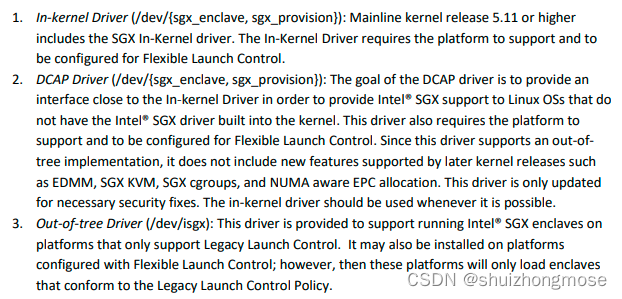

Ubuntu20.04+Intel SGX(一):环境安装与测试

文章目录 测试环境一、检查服务器是否支持SGX方法1:cpuid查看是否支持SGX方法2:test-sgx.c测试是否支持SGX验证是否支持SPS 二、启动 SGX 服务参考文档启动 SGX方法1:BIOS 启动SGX方法2:软启动 SGX检查SGX是否开启成功 三、安装 S…

隐私计算实训营学习四:SecretFlow的安装和部署

文章目录 一、SecretFlow安装二、SecretFolw部署模式简介三、SecretFlow部署-仿真模式四、SecretFlow部署-生产模式 一、SecretFlow安装

SecretFlow运行要求:

Python > 3.8操作系统:CentOS7、Anolis8、Ubuntu 18.04/20.04、macOS 11.1、WSL2资源&am…

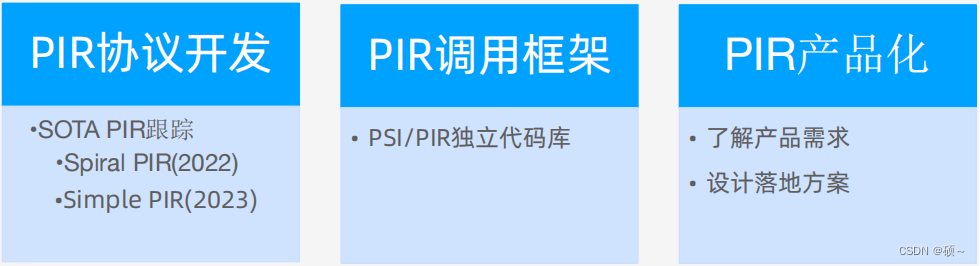

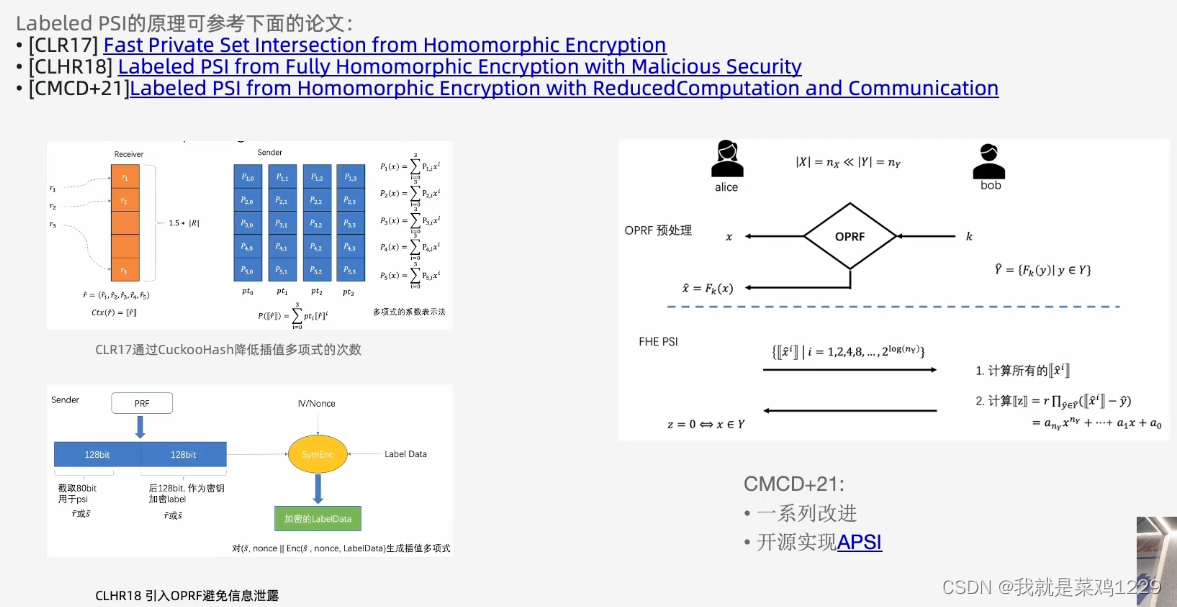

隐私计算实训营学习六:隐语PIR介绍及开发指南

文章目录 一、隐语实现的PIR总体介绍1.1 PIR的定义和种类1.2 隐语PIR功能分层 二、Index PIR-SealPIR介绍三、Keyword PIR- Labeled PSI介绍四、隐语PIR后续计划 一、隐语实现的PIR总体介绍

1.1 PIR的定义和种类

PIR(Private Information Retrieval PIR)隐匿查询:…

隐私计算实训营学习二:隐私计算开源如何助力数据要素流通

文章目录 一、数据要素流转与数据内外循环二、数据外循环中的信任焦虑三、数据要素流通对隐私计算的期望四、隐私计算开源助力数据要素流通 一、数据要素流转与数据内外循环

数据要素流转过程(从数据采集加工->到数据价值释放): 链路主要包括采集、存储、加工、…

这是一篇使用ChatGPT生成的关于隐私计算的文章

标题:隐私计算:直白介绍和算法实现

简介: 随着数字化时代的发展,隐私保护成为了一个日益重要的话题。隐私计算作为一种保护个人隐私的方法,具有广泛的应用前景。本篇博客将为您提供一个直白的介绍,解释隐私…

零知识证明(zk-SNARK)(二)

From Computational Problem to zk-SNARK

本部分就是将计算难题转换为多项式,然后使用zk-SNARK。 (注:以下用 P,V 替代 Prover,Verifier)

计算难题->R1CS

R1CS(Rank-1 Constraint System)是一种能够…

《Solidity 简易速速上手小册》第5章:智能合约的安全性(2024 最新版)

文章目录 5.1 安全性的重要性5.1.1 基础知识解析深入理解安全性的多维度影响智能合约安全的关键要素 5.1.2 重点案例:防止重入攻击案例 Demo:构建一个防重入的提款合约案例代码WithdrawContract.sol 测试和验证拓展功能 5.1.3 拓展案例 1:预防…

Ubunt20.04 安装 Gramine

文章目录 参考资料Gramine安装运行helloworld升级kernel到5.15 参考资料 Gramine Quick start Gramine安装

Gramine安装要求:

Linux 内核版本至少为 5.11(启用 SGX 驱动程序) 如果是5.4.0-150-generic版本,则可以参考《Install …

《隐私计算简易速速上手小册》第2章:关键技术介绍(2024 最新版)

文章目录 2.1 同态加密2.1.1 基础知识2.1.2 主要案例:云计算数据分析2.1.3 拓展案例 1:医疗数据分析2.1.4 拓展案例 2:金融风险评估2.2 安全多方计算(SMC)2.2.1 基础知识2.2.2 主要案例:跨机构金融数据共享2.2.3 拓展案例 1:医疗研究合作2.2.4 拓展案例 2:跨国界数据交…

《2023全球隐私计算报告》正式发布!

2023全球隐私计算报告 1、2023全球隐私计算图谱2、国内外隐私计算相关政策3、隐私计算技术的最新发展4、隐私计算技术的合规挑战5、隐私计算的应用市场动态6、隐私计算开源整体趋势7、隐私计算的未来趋势 11月23日,由浙江省人民政府、商务部共同主办,杭州…

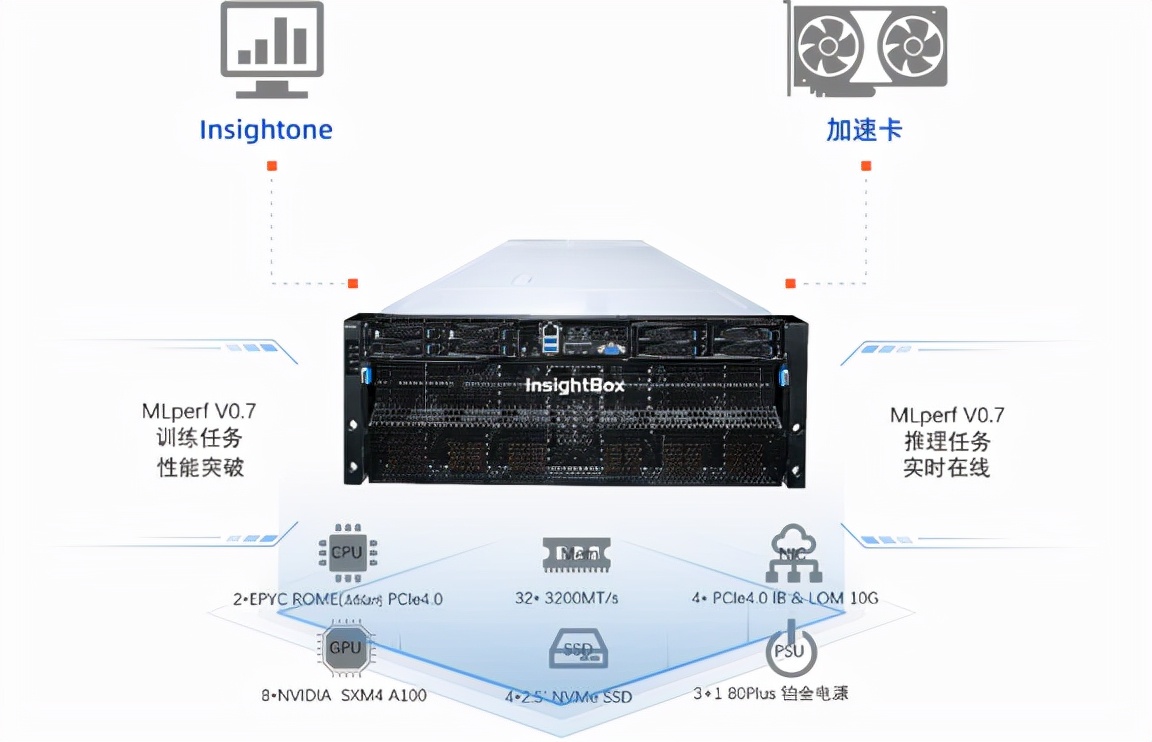

AICC 2021,这些AI热门话题你一定要知道

提到AI,我们总会想起AlphaGo横扫围棋高手、波士顿机器狗逆天的运动能力、特斯拉人型机器人的炫酷炸天……

这些固然能够吸引大家的眼球,但真实的AI产业如何?AI算力对于社会经济发展到底有何作用?AI呈现出哪些发展趋势?…

安全多方计算系列笔记1——前世今生

这一系列笔记参考了绿盟科技研究通讯的安全多方计算文章,及其他。 首先看定义:在不泄露参与方原始输入数据的前提下,允许分布式参与方合作计算任意函数,输出准确的计算结果。

起源

安全多方计算问题及解首先由姚期智(…

Paper推荐|「隐私集合求交PSI系列」奖励升级,有机会提名隐语社区之星

“隐语”是开源的可信隐私计算框架,内置 MPC、TEE、同态等多种密态计算虚拟设备供灵活选择,提供丰富的联邦学习算法和差分隐私机制 开源项目

github.com/secretflow

gitee.com/secretflow 前言:

隐语 awesome-PETs(PETs即Priva…

隐语笔记1 —— 数据可信流通,从运维信任到技术信任

数据可信流通体系 关于可信的反思

信任是涉及交易或交换关系的基础

信任的基石:

身份可确认利益可依赖能力有预期行为有后果

数据流通中的不可信风险:可信链条失效&崩塌 法规层面:数据的持有权,加工权,经营权…

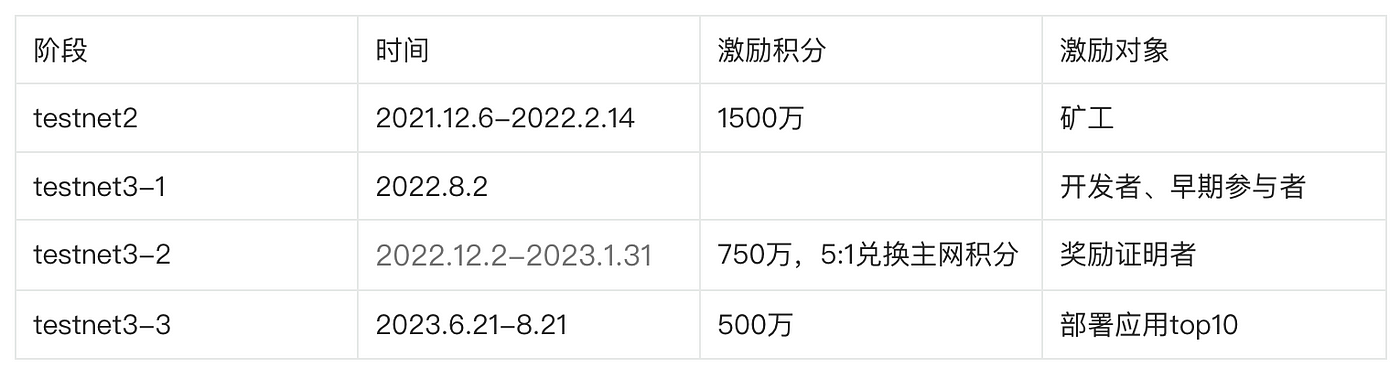

Aleo测试网回顾-测试网期间共释放了多少积分

上一篇我们整理了Aleo的详细项目介绍,Aleo项目详细介绍-一个兼顾隐私和可编程性的隐私公链-CSDN博客

接下来,让我们盘点下测试网期间的积分释放情况,测试网期间的奖励积分也将是Aleo主网上线后的抛压来源。测试网期间共计释放了4000万的积分…

![[阅读笔记] 机器人隐私保护研究综述 ICRA - Enhancing Privacy in Robotics via Judicious Sensor Selection](/images/no-images.jpg)

![[阅读笔记] 2019 ICRA - Coordinated multi-robot planning while preserving individual privacy](https://zhangruiyuan.oss-cn-hangzhou.aliyuncs.com/picGo/images/image-20211220200058157.png)